Buch

- App-V Infrastruktur

- App-V Client

- App-V Sequenzierung

- Tools & Troubelshooting

- PowerShell mit App-V

Wir benutzen für viele Umgebungen Wildcard Zertifikate (*.DOMAENE.LOCAL o.ä.) die wir teilweise als langjährige Zertifikate (http://www.software-virtualisierung.de/entry/erstellung-langjaehriger-zertifikate-zur-nutzung-mit-citrix.html) aus unserer eigenen CA exportieren. Leider hat sich gezeigt, dass der Citrix html 5 Client diese Zertifikate nicht ohne weiteres importieren kann. Diese funktionieren dennoch. Daher hier eine Anleitung, wie die Zertifikate für den VDA und den Desktop Delivery Controller konfiguriert werden. Damit wird die Darstellung der Citrix Inhalte direkt in einem Html 5 fähigen Webbrowser erreicht.

Wir benutzen für viele Umgebungen Wildcard Zertifikate (*.DOMAENE.LOCAL o.ä.) die wir teilweise als langjährige Zertifikate (http://www.software-virtualisierung.de/entry/erstellung-langjaehriger-zertifikate-zur-nutzung-mit-citrix.html) aus unserer eigenen CA exportieren. Leider hat sich gezeigt, dass der Citrix html 5 Client diese Zertifikate nicht ohne weiteres importieren kann. Diese funktionieren dennoch. Daher hier eine Anleitung, wie die Zertifikate für den VDA und den Desktop Delivery Controller konfiguriert werden. Damit wird die Darstellung der Citrix Inhalte direkt in einem Html 5 fähigen Webbrowser erreicht.

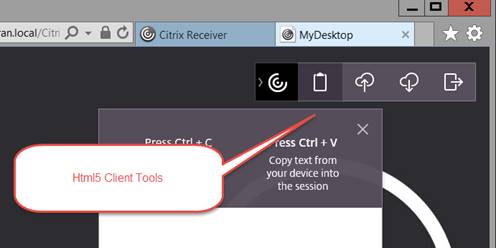

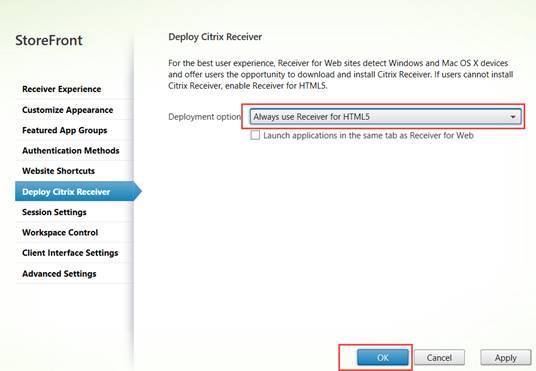

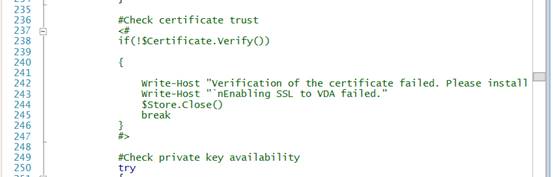

Zusätzlich wird in diesem Block gezeigt, wie die Fehlermeldung „Verification of the certificate failed“ für Zertifikate umgangen werden kann, die das Skript Enable-VDASSL.ps1 für ungültig hält (in diesem Fall war das ein eigenes Wildcard Zertifikat). Im Storefront ist zunächst der Citrix Receiver für Html 5 zu aktivieren.

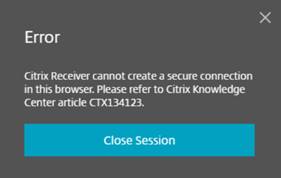

Nach der Anmeldung an StorFront und einem Startversuch in einem Html5 fähigen Browser erscheint der Fehlercode „Ctx134123“ (http://support.citrix.com/article/CTX134123).

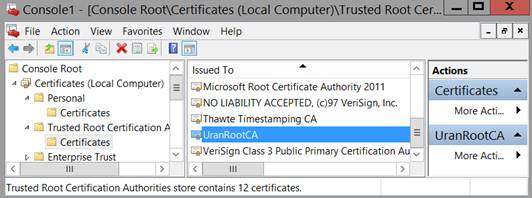

Das bedeutet, dass keine verschlüsselte Verbindung zum VDA aufgebaut werden kann bzw. SSL nicht aktiviert wurde. Hierbei wird eine verschlüsselte Verbindung vom StoreFront Server zum VDA (Citrix Virtual Desktop Agent Terminalserver, Windows 10, 8.x, 7 Desktop) benötigt. Zunächst muss hierfür das Stammzertifikat in den „Vertrauenswürdigen Stammzertifikaten“ des Desktop Delivery Controllers, des VDA und des StoreFornt Servers installiert werden. In diesem Fall ist das „UranRootCA“.Eine Verteilung über eine Computerrichtlinie der Domäne ist auch möglich.

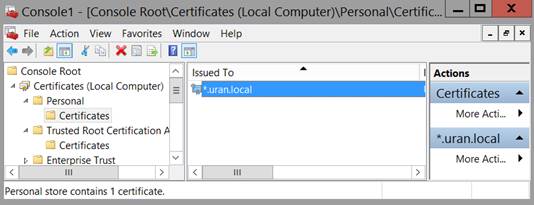

Als nächstes muss unser Wildcard Zertifikat „*.uran.local“ im Persönlichen Zertifikatspeicher des VDA (also für den Computer) installiert werden. Hierbei auch den privaten Schlüssel importieren. Zur Kontrolle kann das Zertifikat anschließend auch wieder mit einem privaten Schlüssel exportiert werden.

Mit einem Doppelklick wird die Gültigkeit des Zertifikates kontrolliert.

Nun vom XenDeskop Datenträger das Skript „Support\Tools\SslSupport\Enable-VdaSSL.ps1“ nach lokal auf den VDA kopieren. Beispielsweise nach c:\temp\.

1. Powershell als „Administrator“ starten

2. Scriptausführung erlauben : Set-ExecutionPolicy -ExecutionPolicy RemoteSigned

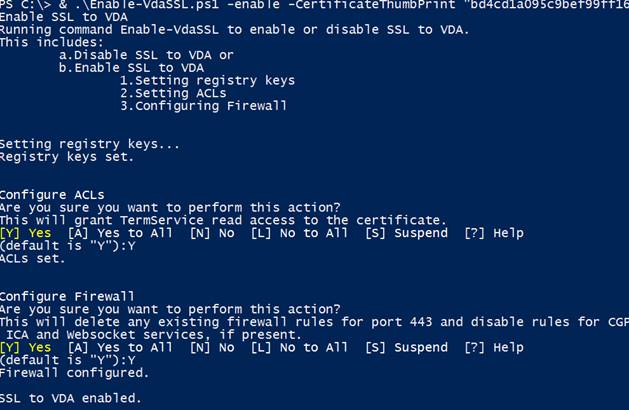

3. Die Installation kann nun mit & C:\temp\Enable-VdaSSL.ps1 -Enable

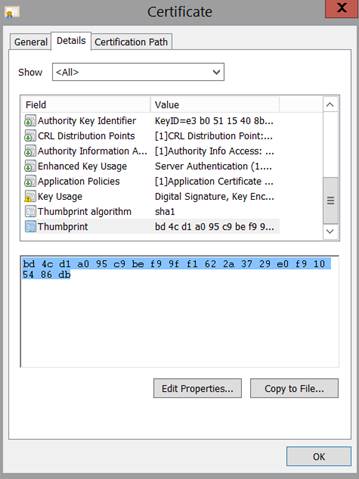

4. Bei einer Fehlermeldung, dass das Zertifikat nicht identifiziert werden kann, muss ein Trumprint des Zerifikates angegeben werden (Fehlermdelung „More than one certificates found in the certificate store“). Dieses findet sich in den Zertifikatseinstellungen.

5. C:\Users\Administrator> & C:\temp\Enable-VdaSSL.ps1 -Enable -CertificateThumb Print "bd4cd1a095c9bef99ff1622a3729e0f9105486db"

6. Wenn das Zertifikat mit einer in der Domäne vorhandenen CA erstellt wurde, kann das jetzt schon funktioniert haben. Nur wir bekommen für unser „gültiges“ Wildcard Zertifikat die Fehlermeldung: „Verification of the certificate failed. Please install a valid certificate“. Daher ändern wir das Skript leicht ab und nehmen die Überprüfung des Zertifikates aus dem Skript „C:\temp\Enable-VdaSSL.ps1“ heraus.

7. Nach einem weiteren Aufruf funktioniert der Import

8. Abschließend muss die SSL Verbidung für die Delivery-Group mit Powershell auf dem DDC aktiviert werden

Add-PSSnapin Citrix.*

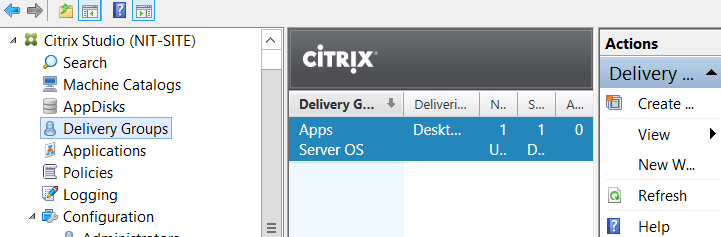

Für Gruppenname hier den Namen der Bereitstellungsgruppe eintragen. In diesem Beispiel ist das Apps

Get-BrokerAccessPolicyRule –DesktopGroupName ‘GRUPPENNAME’ | Set-BrokerAccessPolicyRule –HdxSslEnabled $true

Set-BrokerSite –DnsResolutionEnabled $true

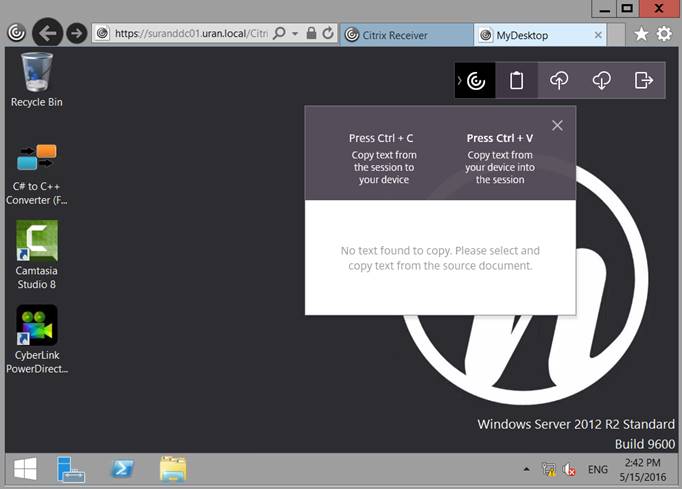

Der Html 5 Client und die SSL Verschlüsselte Verbindung dazu sind nun aktiv. Hier ein Beispiel für die Darstellung im Browser:

Weiterführend dazu „XenApp and XenDesktop 7.6 Security: FIPS 140-2 and SSL to VDA“

Kommentare