Buch

- App-V Infrastruktur

- App-V Client

- App-V Sequenzierung

- Tools & Troubelshooting

- PowerShell mit App-V

(2)In diesem Teil wird ein unverschlüsseltes Load Balancing mit einem Citrix NetScaler für eine App-V Infrastruktur beschrieben. Bitte beachtet die anderen Teile. Ich bin sehr an Eurer Meinung interessiert, da ss viele Optionen, um das Load Balancing zu Monitoren. Was macht ihr anders? Was macht ihr besser?

Zunächst mit dem Management des Netscalers verbinden (http://<NetScalerip>, Default Anmeldename: nsroot,Default Passwort: nsroot)

Weitere Teile

Teil 1: App-V Infrastruktur mit Citrix NetScaler Load Balancing (optional Verschlüsselt)

Teil 2: App-V Infrastruktur mit Citrix NetScaler unverschlüsseltes App-V Load Balancing

Teil 3: App-V Infrastruktur mit Citrix NetScaler mit Verschlüsselung nach Außen

Teil 4: App-V Infrastruktur mit Citrix NetScaler und vollständiger Verschlüsselung

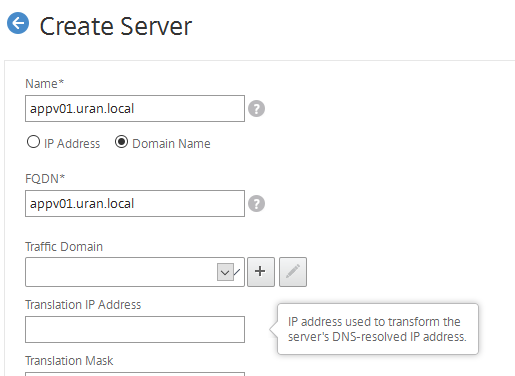

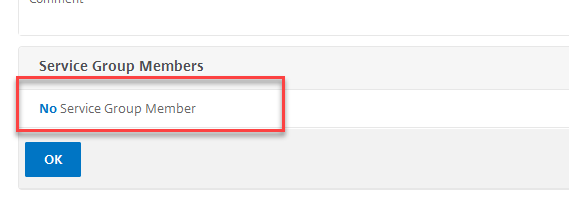

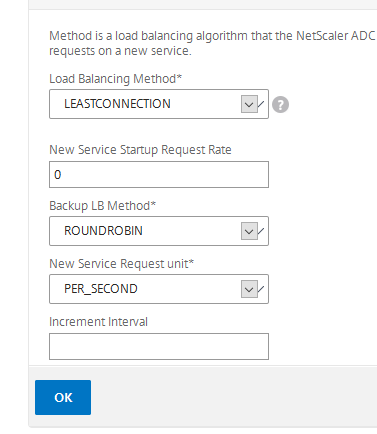

Im Menü zu Traffic Management => Load Balancing => Servers navigieren und mit Add einen neuen Server hinzufügen.

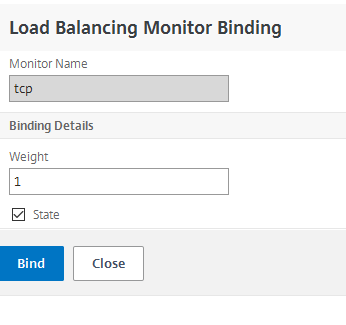

Der Monitor überwacht hierbei den zuvor angegebenen Port. http kann als Monitor leider nicht genutzt werden, da der App-V Webservice doch etwas anders reagiert als ein reiner Webserver.

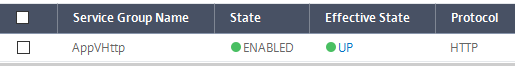

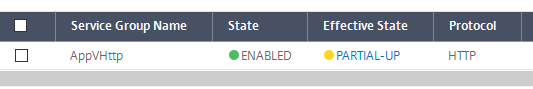

Die Service Group sollte sich im Zustand „grün“ bzw. „UP“ befinden.

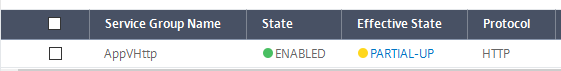

Wenn jetzt das einer der beiden App-V Server ausfällt oder auch nur der Webservice auf dem Port nicht mehr arbeitet, erkennt die Servicegroup einen Ausfall und zeigt „Partitial-UP“ an.

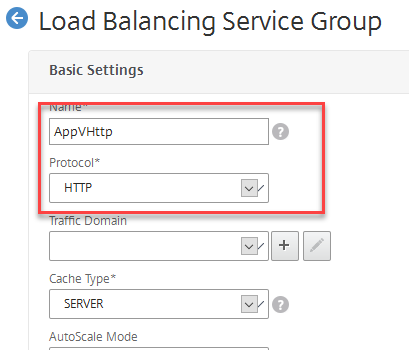

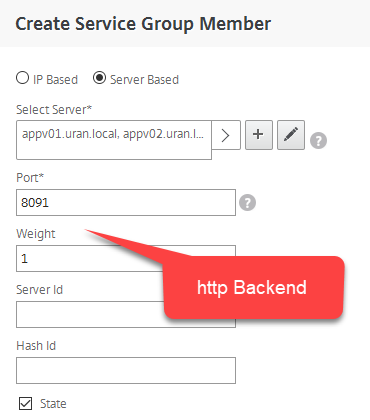

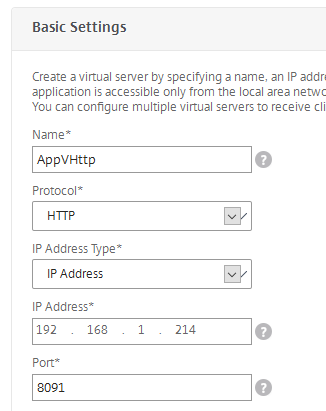

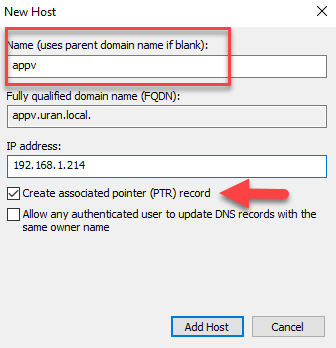

Für den http Zugang:

AppVHttp: 192.168.1.214

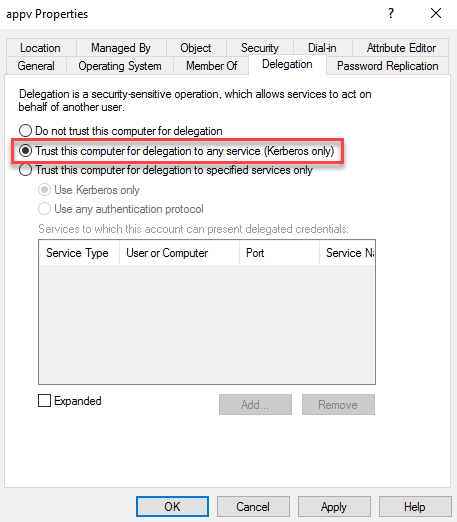

Wenn Services in einem Netzwerk bereitstellt werden, in denen das Kerberos-Protokoll zur gegenseitigen Authentifizierung verwendet wird, müssen Sie einen Dienstprinzipalnamen (SPN) für den Servicepunkt erstellt werden. Das AD weiß darüber über welches Konto eine Autentifizierung erfolgen kann.

Für jedes Konto und jeden Service darf ein solcher Eintrag nur einmal existieren.

Setspn -A http/<computername>.<domainname>:<port> <domain-account>

Nun den SPN für den Port 8091 und http setzen (cmd als Administrator):

Anmerkung: Der Switch „-C“ verweist auf ein Computerkonto

setspn -C -A http/appv.uran.local:8091 uran\appv

Die Domäne "DC=uran,DC=local" wird überprüft.

Dienstprinzipalnamen (SPN) für CN=appv,OU=Servers,OU=uran,DC=uran,DC=local werden registriert.

http/appv.uran.local:8091

Aktualisiertes Objekt

Anschließend für folgt prüfen:

setspn -Q http/appv.uran.local:8091

Die Domäne "DC=uran,DC=local" wird überprüft.

CN=appv,OU=Servers,OU=uran,DC=uran,DC=local

http/appv.uran.local:8091

Optional kann auch ein SPN nur für „appv“ eingetragen werden.

setspn -A http/appv:8091 uran\appv

Abschließend muss ein DNS Eintrag HostA für den namen „appv“ und 192.168.1.214 eingetragen werden. Dabei den RTP nicht vergessen.

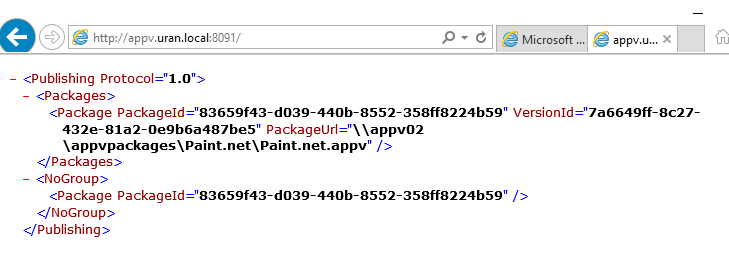

Zum testen die Services und Server der App-V Publishing Infrastruktur herunterfahren. Der App-V Webservice appv.uran.local:8019 muss auch nach einem Ausfall immer erreichbar bleiben

Ein Serviceausfall einer Komponente ist auf dem Citrix NetScaler in der ServiceGroup zu sehen:

Im Teil Drei erfolgt die Konfiguration für eine Verschlüsselung nach Außen

Kommentare 1

Hi Andreas, netter Artikel! Wann kommt der angekündigte Teil zur SSL Verschlüsselung?