MSIX Pakete in Microsoft Intune

Microsoft Intune ist ein Cloud-basierter Dienst, der sich auf das Management mobiler Geräte und Laptops fokussiert. Intune kontrolliert, wie die Geräte im Unternehmen, einschließlich Mobiltelefone, Tablets und Laptops, genutzt werden. Wir können spezifische Richtlinien zur Steuerung und Bereitstellung von Anwendungen konfigurieren.

Seit langen sehe ich in Kundenumgebungen meistens „.Intune" Pakete. Dabei kann seit langen auch das MSIX Format verteilt werden. Insbesondere, wenn Anwendungen auf Anhieb funktionieren ist der Verpackungsprozess sehr schnell erledigt und die Vorteile sind groß. Die Metadaten der App werden automatisch aus dem MSIX-Paket abgerufen und in die App-Eigenschaften geladen, was den Bereitstellungsprozess vereinfacht.

Hier als Zusammenfassung die notwendigen Schritte, um MSIX Pakete mit Intune zu verteilen.

Warum solltet Ihr MSIX Pakete mit Intune verwenden?

Insbesodnere wie ich finde, weil ein MSIX Paket schon Anwendungseinstellungen enthalten kann. Beispielsweise ODBC Einstellungen. Diese werden als Paket PerUser beispielsweise mit Konfigurationspaketen verteilt. Damit kann beispielsweise ein Stammpaket „DB Anwendung" auf mehrere Datenbanken geprägt werden ohne jedes Mal ein neues Paket bauen zu müssen.

Weitere Vorteile sind:

Sichere und zuverlässige Bereitstellung: MSIX bietet eine strikte Isolierung zwischen der Anwendung und dem Betriebssystem durch die Nutzung von Containern. Dies gewährleistet eine sichere und vorhersehbare Anwendungsleistung sowie eine saubere Deinstallation, ohne dass komplexe Skripte erforderlich sind

Optimierte Speicherplatznutzung: MSIX verhindert die Duplizierung von Dateien in verschiedenen Anwendungen, da das Windows-Betriebssystem die gemeinsam genutzten Dateien verwaltet. Dies führt zu einer effizienteren Nutzung des Speicherplatzes und verhindert Konflikte zwischen verschiedenen Anwendungen

Netzwerkoptimierung: MSIX-Pakete sind für moderne Systeme und die Cloud konzipiert. Sie bieten bessere Netzwerkoptimierungsfunktionen, indem sie nur die benötigten Datenblöcke herunterladen, was die Belastung der Netzwerkbandbreite reduziert

Einfachere Updates: MSIX ermöglicht differenzielle Updates, wodurch nur die geänderten Teile einer Anwendung aktualisiert werden, was die Netzwerklast und die Update-Zeiten reduziert

Hohe Sicherheit: MSIX-Pakete sind digital signiert, was das Risiko von Malware und Manipulationen verringert.

Intune und die MSIX Codesignaturen

MSIX Pakete zur Verteilung auf einem Endgerät müssen immer eine Codesignatur erhalten. Wenn Ihr kein gekauftes Zertifikat für die MSIX Codesignatur verwendet, könnt Ihr beispielswiese mit PowerShell ein Zertifikat erstellen. Ich habe dazu ein kleines PowerShell Skript, welches ein SelfSigned Zertifikat zum Zweck Code Signing erstellt und das Zertifikat als PFX auf Eurem Desktop ablegt. Ich nutze für unsere Pakete übrigens immer ein gekauftes Zertifikat, weil dies Prozedur damit überflüssig wird.

Zunächst mit dem folgenden Skript ein Code Signing Zertifikat erstellen. Dieses wird auf dem Desktop als PFX (mit privatem Schlüssel) und als CER Zertifikat (ohne Schlüssel) abgelegt. Das Zertifikat wird im Zertifikatstore automatisch gelöscht.

# Andreas Nick 2019-2024

# Create cert in My store and Export it as .pfx and file

$Passwort = "passw0rd"

$Subject = "CN=CoolIT"

$Newcert = New-SelfSignedCertificate -Subject $Subject -KeyAlgorithm RSA -KeyLength 2048 -Type CodeSigningCert -CertStoreLocation Cert:\CurrentUser\My

$trumbprint = $Newcert.Thumbprint

$cert = (Get-ChildItem -Path cert:\CurrentUser\My\$trumbprint)

if($cert -ne $null)

{

$Secure_String_Pwd = ConvertTo-SecureString "$Passwort" -AsPlainText -Force

# Export to pfx

Export-PfxCertificate -Cert $cert -FilePath $env:USERPROFILE\desktop\NewSelfSigningCert.pfx -Password $Secure_String_Pwd

# Export to cer (without private key)

Export-Certificate -Cert $cert -FilePath $env:USERPROFILE\desktop\NewSelfSigningCert.cer -Type CERT

#Delete cert in My store

}

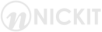

Anschließend dieses Zertifikat als Intune Konfiguration unter Geräte>Windows Geräte>Konfiguration importieren. Dazu unter „Vorlagen" das Template „Vertrauenswürdige Zertifikate" wählen.

In den folgenden Dialogen jeweils mit „Weiter" zwischen den Dialogen wechseln.

Als Name beispielsweise „MSIX CodeSigning Zertifikat" festlegen.

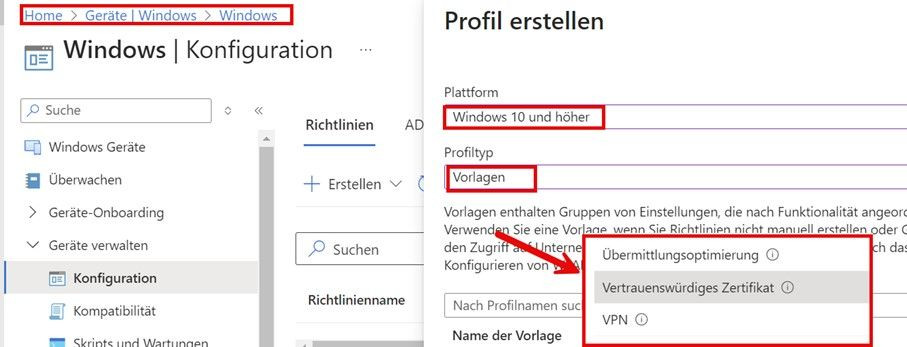

Unter Konfigurationseinstellungen > Zertifikatsdatei die „cer" Datei vom Desktop auswählen.

Als Gruppe zur Verteilung beispielsweise „Alle Geräte" auswählen.

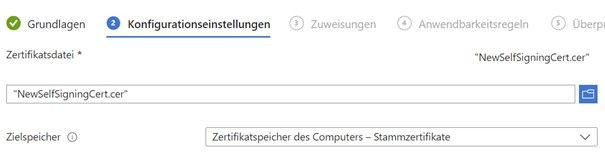

Abschließend mit „Erstellen" das Zertifikat verteilen. Nach der Synchronisation der Einstellungen und einiger Zeit (Ihr kennt Euer Intune) sollte das Zertifikat im Zertifikatspeicher des Endgeräts erscheinen.

Verteilung von MSIX Paketen

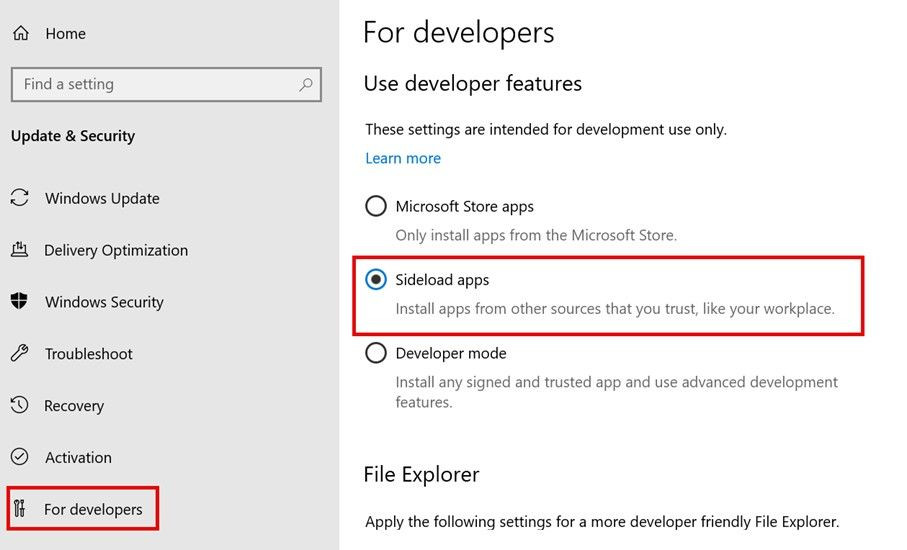

Als Voraussetzung für ältere Windows Systeme oder Windows Server muss zunächst „Sideloading" aktiv sein. Das ist seit 20H1 per Standard aktiv und somit in Server 2019 noch nicht aktiv. Insbesondere auch in älteren Windows Versionen.

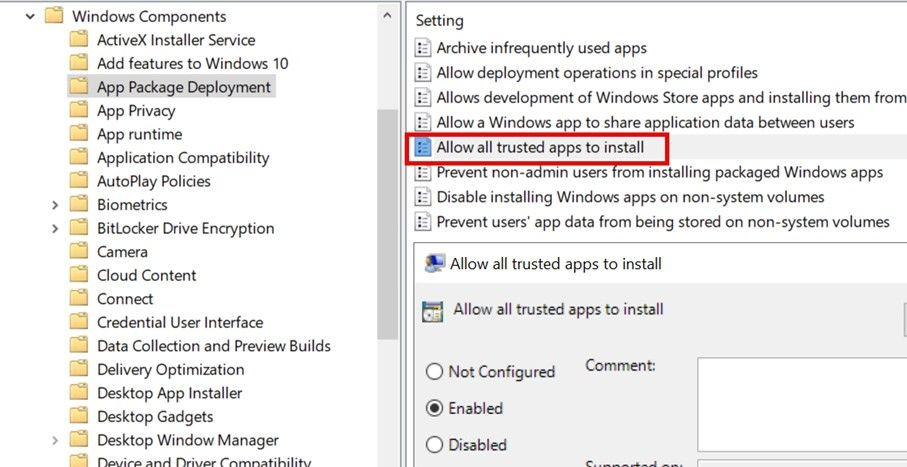

Um Sideloading auf Windows-Geräten über Gruppenrichtlinien zu aktivieren, müssen Sie die folgende Richtlinie konfigurieren:

Pfad zur Richtlinie: Computerkonfiguration\Administrative Vorlagen\Windows-Komponenten\App-Paketbereitstellung

Richtlinieneinstellung: Installation aller vertrauenswürdigen Apps zulassen

Auf einem Server 2019 ist die Einstellung noch in der Systemsteuerung zu sehen. Ab 21H2 muss diese Einstellung nicht mehr vorgenommen werden. Sideloding ist immer erlaubt.

Nach diesen Vorbereitungen können wir mit der Verteilung des MSIX Pakets beginnen.

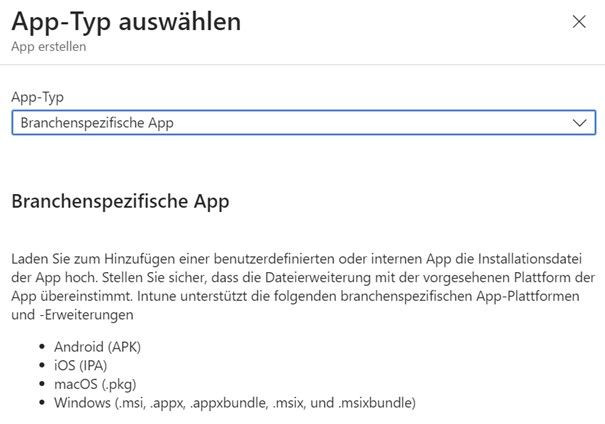

Auf der Intune Management Webseite Apps->Nach Plattform->Windows über „+ Hinzufügen" ein neues MSIX Paket anlegen. Unter App-Type auswählen nehmen wir die „Brangenspezifische App":

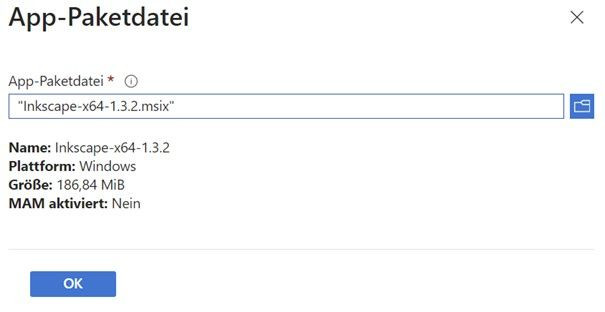

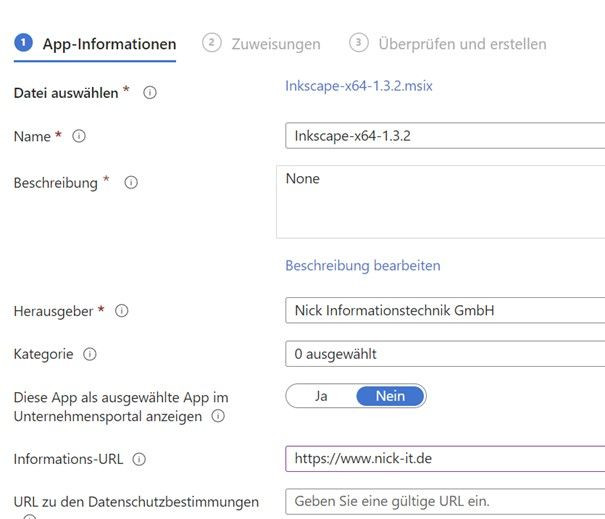

Anschließend unter „Datei auswählen" ein MSIX Paket oder eine„.msixbundle" Datei auswählen. Das Paket oder das Bundle muss mit einem auf den Engerätengültigen Zertifikat digital signiert sein.

Unter App-Information die gewünschten Daten eintragen. Ggf. kann eine URL mit Datenschutzhinweisen mit angegeben werden.

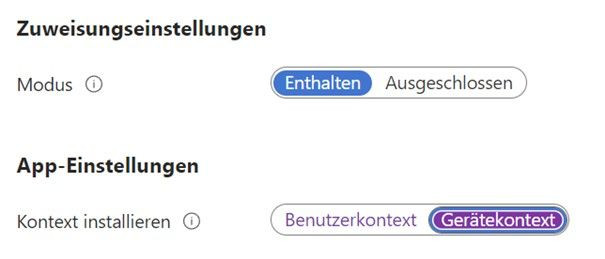

Unter „Zuweisen" eine Benutzer-oder Computergruppe für die Anwendung berechtigen. „Erforderlich" bedeutet, dass diese Anwendung in jedem Fall bereitgestellt wird und nicht optional ist.

Für „Registrierte Geräte" bedeutet, dass diese App optinal zur Verfügung stellen. Für registrierte Geräte verfügbare Apps werden in der Unternehmensportal-App angezeigt, damit Benutzer sie optional installieren können. Verfügbare Zuweisungen gelten nur für Benutzergruppen und nicht für Gerätegruppen

Mit „Deinstallieren" Wählen Sie eine Gruppen aus, für die Sie die App deinstallieren möchten. Apps mit dieser Zuweisung werden von verwalteten Geräten in den ausgewählten Gruppen deinstalliert, wenn Intune die Anwendung zuvor über eine Zuweisung "Für registrierte Geräte verfügbar" oder "Erforderlich" in derselben Bereitstellung auf dem Gerät installiert hat.

Wir können weiterhin zwischen „Benutzerkontext" also einer Installation „Per User" oder Gerätekontext also einer Installation „Per Device" unterscheiden.

Nach der Zuweisung wird das Paket hochgeladen. Die Synchronisation und Verteilung der Anwendung mit dem Endgerät kann je nach Umgebungsgröße von Minuten Bis Stunden dauern.

Eine Abfrage kann auch „Als Benutzer" mit der PowerShell mit dem PowerSHell Befehl Get-AppPackage *ink* erfolgen.

Name: Inkscape-x64

Publisher: CN=Nick Informationstechnik GmbH, O=Nick Informationstechnik GmbH, L=Hannover, S=Niedersachsen,

C=DE

Architecture: X64

ResourceId:

Version: 1.3.2.0

PackageFullName: Inkscape-x64_1.3.2.0_x64__5g7qmyvpqtbge

InstallLocation: C:\Program Files\WindowsApps\Inkscape-x64_1.3.2.0_x64__5g7qmyvpqtbge

IsFramework: False

PackageFamilyName : Inkscape-x64_5g7qmyvpqtbge

PublisherId: 5g7qmyvpqtbge

IsResourcePackage : False

IsBundle: False

IsDevelopmentMode : False

NonRemovable: False

IsPartiallyStaged : False

SignatureKind: Developer

Status: Ok

Kommentare